Defiéndete de ataques DDoS con Juniper y VMware

En esta segunda parte de cómo protegernos contra ataques de denegación de servicio con VMware hablaremos de la parte externa de nuestra red con routers de Juniper.

En esta segunda parte de cómo protegernos contra ataques de denegación de servicio con VMware hablaremos de la parte externa de nuestra red con routers de Juniper.

En la primera parte de esta mini serie hablamos de cómo una máquina virtual por su diseño en modo contenedor se aislaban unas de otras para proteger la degradación de servicio en caso de una ataque de tipo DoS.

Para entrar en detalle y para que sirva de base, un ataque de denegación de servicio es cualquier intento de denegar a los usuarios acceder a la red o a los recursos del servidor (máquina virtual) que como resultado ponen una carga de procesamiento excesiva en nuestros servidores y deniegan el servicio a usuarios validos .

Los ataques de denegación de servicio distribuidos implican un ataque desde múltiples fuentes, de ahí la dificultad de repeler dichos ataques.

JunOS de Juniper, es una de las soluciones que hemos estado probando para prevenir que nos inunden nuestra red de entrada de peticiones de servicios no validas en nuestro blog www.josemariagonzalez.es y pagina web corporativo www.jmgvirtualconsulting.com con éxito hasta la fecha y por supuesto con la ayuda de nuestro proveedor de hosting Aclass.

Junos OS DDoS permite a nuestro router seguir funcionando incluso cuando este bajo un ataque de tipo DDoS identificando y suprimiendo los paquetes de control maliciosos al tiempo que permite procesar el acceso al trafico legitimo de red.

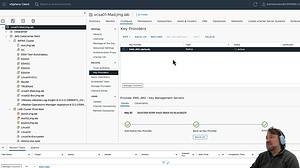

Un único punto de gestión de protección DDoS permite a los administradores de red personalizar los perfiles de trafico de su red. La imagen adjunta muestra solo una de las políticas ( policer process ) con las que configurar este router para trafico PPPoE (Protocol Point to Point over Ethernet)

Otras de las políticas configuradas en nuestro router – y no damos pistas ;) – es la “Policer Bandwidth Limit”.

Con esta política, por ejemplo, suponte que quieres configurar una política de ancho de banda para paquetes PADI (PPPoE Active Discovery Initiation) de hasta 1.000 paquetes por segundo. Debido a que la policía de PADI configurada en el router permite pasar solo 1.000 paquetes de tipo PADI, todos los paquetes por encima de 1.000 serán descartados. Esta política continua durante el tiempo que se siga superando este ancho de banda establecido para el trafico de paquetes PADI.

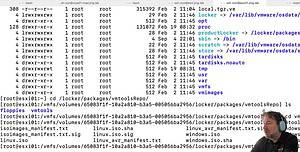

Hay otras muchas mas “policer process” que se pueden configurar en dicho router de las que seguimos aprendiendo y disfrutando en el proceso. Vasta solo una muestra en modo de comando para ver toda la configuración del router de políticas antes DDoS:

blog@host> show ddos-protection protocols

Este comando te dará una clara vista sobre la configuración, estado y estadísticas de toda la configuración DDoS de tu router.

Bueno espero que te haya dado una idea mas clara de las herramientas que tienes en tu arsenal para defenderte de los ataques de denegación de servicio distribuidos.

Espero y deseo que nunca tengas que llegar a la situación a la que llegamos nosotros después de mas de 10 caídas de nuestro blog en menos de un mes y que gracias a la virtualización con VMware, Juniper y nuestro Partner de hosting hemos podido aliviar y arreglar – por ahora! ;)

Gracias por leer nuestro blog, participar y compartir.