Lo nuevo que viene con NSX-T 2.5

Novedades de NSX-T 2.5

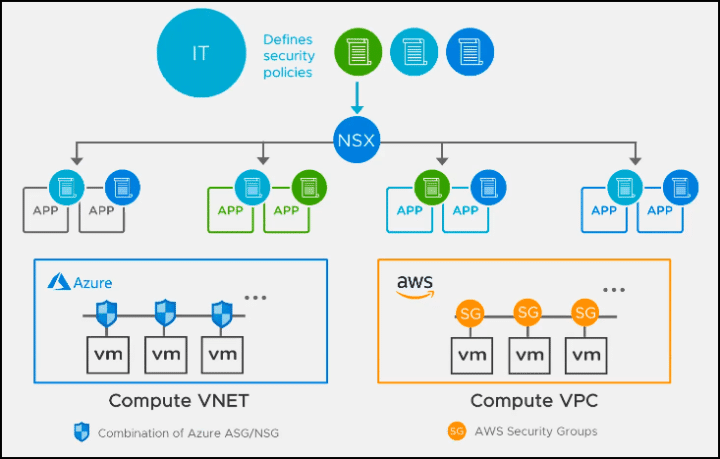

NSX Cloud

Microsegmentación sin agente (llamado modo de aplicación de nube nativa). Está diseñado para AWS y Azure.

Define directivas de seguridad en NSX en función de los atributos de la máquina virtual, las etiquetas y los grupos de NSX-T.

Traduce las directivas de NSX a las directivas de seguridad de Native Cloud.

Básicamente ofrece la opción a los clientes que no desean instalar herramientas nsx en sus máquinas virtuales de entornos de nube pública.

Ya no es necesario instalar agentes.

Se llama modo aplicado en la nube nativa.

El modo aplicado de Native Cloud proporciona:

- Marco de políticas común mediante la traducción de directivas de NSX a directivas de seguridad nativas específicas de la nube.

- No se requieren herramientas o agentes de NSX.

- Limitado por las directivas de proveedores de nube.

Detección y control de servicios

Permite detectar y proteger automáticamente los puntos de conexión de servicio nativos de la nube (S3, ELB, RDS) globalmente y dentro de VPC/VNET en AWS.

Actualizaciones de contenedores NSX

Hay un complemento para Kubernetes donde puedes crear un enrutador para el tenant dedicado por espacio de nombres K8 (esto estaba en la versión 2.4) .Eso sí, solo puedes crear 1 enrutador Tier1 para todo el clúster.

En la versión 2.5, hay un nuevo modelo, donde el router Tier1 se comparte para todo el clúster, para todos los espacios de nombres de un clúster.

Esto es para evitar la limitación del router Tier1 y tener demasiados routers Tier1.

Ampliación de la seguridad nativa de NSX-T

NSX-T 2.5 admite APP-ID de capa 7 en el firewall de puerta de enlace: anteriormente solo admitía L3-L4 GW Fw. Con NSX-T 2.5, las directivas de ID de aplicación se admiten en T1 GW Firewall.

- Añadido soporte Whitelist de FQDN para KVM

- Se ha añadido compatibilidad con Blacklist de FQDN para ESXi

Con esto te permitirá denegar el acceso a dominios o direcciones URL específicos.

Podrías poner un par de dominios en un grupo y, a continuación, simplemente decir que desea (o no) permitir el tráfico.

Borrador de guardado automático

Cuando se trabaja en un firewall distribuido con varios administradores, es útil poder volver a un punto en el tiempo específico, cuando sea necesario.

NSX-T admite guardar y ver borradores además de permitir borradores automáticos. El borrador automático se puede activar o desactivar.

Cada punto (punto) de la línea de tiempo es un borrador automático. Puedes revertir los cambios. (como los Snapshots de máquina virtual).

Monitoreo fácil

Puedes generar informes fácilmente desde la interfaz de usuario o a través de la API. Informes que también pueden ser compatibles con FIPS 140-2.

De forma predeterminada, esos informes están en modo de incumplimiento de FIPS, pero se pueden habilitar a través de la API.

Muestra la vista del cumplimiento general de la política de seguridad de su empresa.

Supervisión de la capacidad de NSX-T

Puedes supervisar la capacidad de tu entorno NSX-T 2.2.5. Puedes ver cuántos switches lógicos se utilizan y emitir advertencias cuando se alcanza un límite de estos.

A medida que recibas esas alertas, tienes la posibilidad de planificar con anticipación alguna extensión del sistema.

Soporte ampliado del sistema operativo

- Windows 7

- Windows 8/8.1

- Windows 10

- Windows Server 2008 R2

- Windows Server 2012 R2

- Windows Server 2016

Linux (4.6 kernel)

- CentOS 7.4

- RHEL 7.4

- Ubuntu 16.04

- SLES 12

Bitdefender (certificado) y Trend Micro (certificación pendiente) en cuanto a la seguridad AV.

Funcionalidad IPv6 ampliada

Como se dijo al principio del poste, NSX-T se está haciendo cargo de NSX-V, donde se proporciona la utilidad de migración v2T desde la versión DE NSX-T 2.4.

Gracias por leer y compartir