¿Por qué es bueno cambiar la política de seguridad en VMware vSphere?

La configuración predeterminada en VMware vSphere™ 5, dentro de la política de seguridad Security, siempre ha sido y es una de las primeras opciones predeterminadas que suelo cambiar en un entorno de un cliente cuando virtualizamos su centro de datos. Y la razón fundamental es su seguridad.

La configuración predeterminada en VMware vSphere™ 5, dentro de la política de seguridad Security, siempre ha sido y es una de las primeras opciones predeterminadas que suelo cambiar en un entorno de un cliente cuando virtualizamos su centro de datos. Y la razón fundamental es su seguridad.

Pero antes de entrar en detalle, permiteme que te explique brevemente como esta configurada la política de seguridad en los switches virtuales en VMware para luego exponerte un liguero cambio en su configuración para evitar ataques de tipo MAC flooding o MAC spoofing.

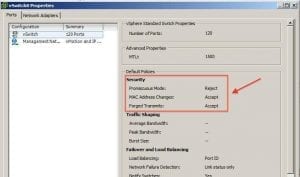

La configuración predeterminada para la política de seguridad Security en todos los VSS es la siguiente:

Promiscuous Mode: Reject – Significa que el virtual switch no redireccionará ninguna trama a otros puertos del switch (modo switch). Si Promiscuous Mode es cambiado a Accept, el switch se comportaría como un HUB y redireccionará todas las tramas entrantes y salientes a todos los puertos del virtual switch.

Esta configuración suele ser útil cuando «pinchamos» un sistema IDS (Intrusion Detection System) o sniffer en un virtual switch para analizar todas las tramas de dicho switch.

MAC Address Changes: Accept – Significa que el virtual switch no haría un drop de la trama entrante si la dirección MAC de ésta no coincide con la dirección MAC de la máquina virtual conectada en ese port group. Por defecto, esta opción se suele cambiar a Reject para evitar ataques tipo MAC spoofing.

Forged Transmit: Accept – Significa que el virtual switch no haría un drop de la trama saliente si la dirección MAC de ésta no coincide con la dirección MAC de la máquina virtual guardada en el fichero de configuración (.vmx) de dicha máquina virtual. Por defecto, esta opción se suele cambiar a Reject para evitar ataques tipo MAC flooding y MAC spoofing.

En resumen, Forged Transmit permite a una máquina virtual transmitir paquetes (outbound) que contienen una dirección MAC diferente a la que se ha definido en esa máquina virtual, lo cual es precisamente lo que intentan hacer este tipo de ataques de red ya mencionados.

Recuerda que las políticas de seguridad de red a nivel de VSS y port group son Reject (Promiscuous Mode), Accept (MAC Address Changes) y Accept (Forget Transmit), con lo que es muy recomendable cambiar MAC Address Changes y Forget Transmit a Reject.

No cambies la configuración por defecto de MAC Address Changes ni Forged Transmits si tienes configurado en el virtual switch un clúster Microsoft NLB (Network Load Balancing) en modo unicast, ya que NLB en modo unicast añade una MAC del cluster NLB en nuestro entorno que debe ser aceptada por las máquinas virtuales. Una mejor practica es que si tienes que usar NLB uses la opción multicast, el cual es totalmente compatible con VMware y por consiguiente podemos configurar las dos opciones de seguridad mencionadas en Reject.

Asimismo, cuando tengas que hacer una conversión P2V – de las siglas en inglés Physical to Virtual – con el software de conversiones de VMware llamado vConverter, asegúrate de configurar Allow Mac Address Changes en Accept, si el servidor físico que estas intentando convertir tiene software instalado que fue licenciado usando la dirección MAC de su tarjeta física. Esto te evitara problemas en las conversiones P2V con VMware vConverter.

Si te ha gustado este articulo, por favor,compártelo en Twitter o en Facebook con los botones de abajo. Muchas gracias por tu apoyo!